IAM은 마냥 따라하기보다는 개념을 이해하는 것이 중요해요.

개발팀에는 프론트 개발자, 서버 개발자, DBA, 데이터 분석가 등이 있죠.

규모가 커지면, 서버 개발자도 애플리케이션 별로 담당자가 있구요.

역할 별로 사용할 AWS의 서비스에만 권한을 제한적으로 부여하여 책임을 지게 하는 것이 IAM 관리의 목적이에요

1-1. 사용자 추가

1-2. 사용자 세부 설정

엑세스 유형은 별다른 사유가 없다면 프로그래밍, 콘솔 엑세스 모두 체크할게요.

최초 비밀번호를 계정 사용자에게 알리고 비밀번호 재설정을 직접하는 식으로 진행하면 되요.

1-3. 권한 설정 (Skip)

우선, 테스트를 위해 별다른 권한 설정 없이 넘어갈게요.

그룹 권한 설정은 이 글의 2-1부터 해볼거에요.

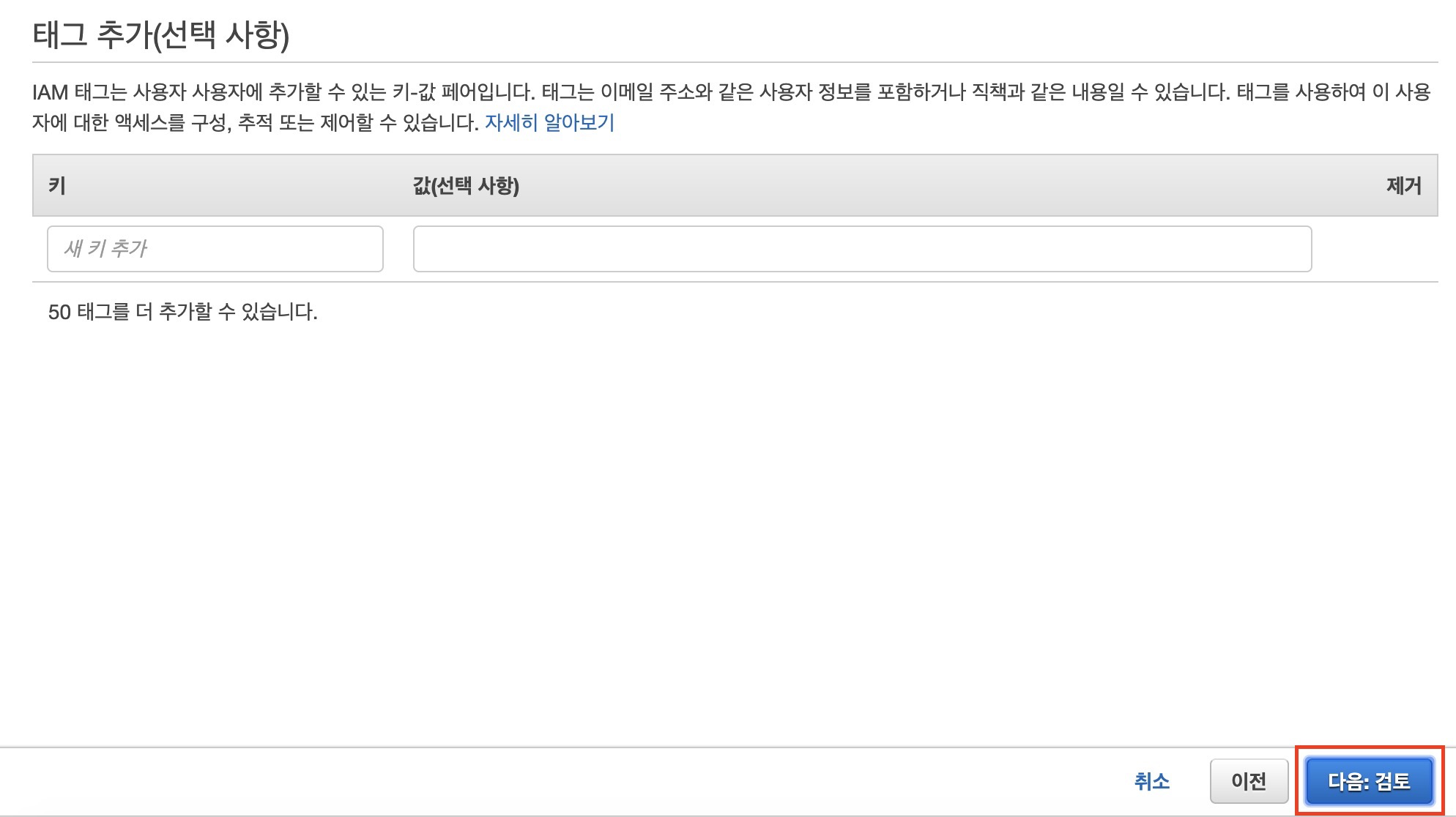

1-4. 태그

1-5. 검토

1-6. 완료

비밀 엑세스 키와 비밀번호는 표시를 눌러서 확인한 후 어딘가에 저장해둘게요.

분실한 경우나 보안 상 변경이 필요한 경우는 루트 계정으로 들어와서 재발급 받을 수 있어요.

루트 계정이 아닌 사용자가 로그인할 수 있는 URL 역시 미리 알아둘게요.

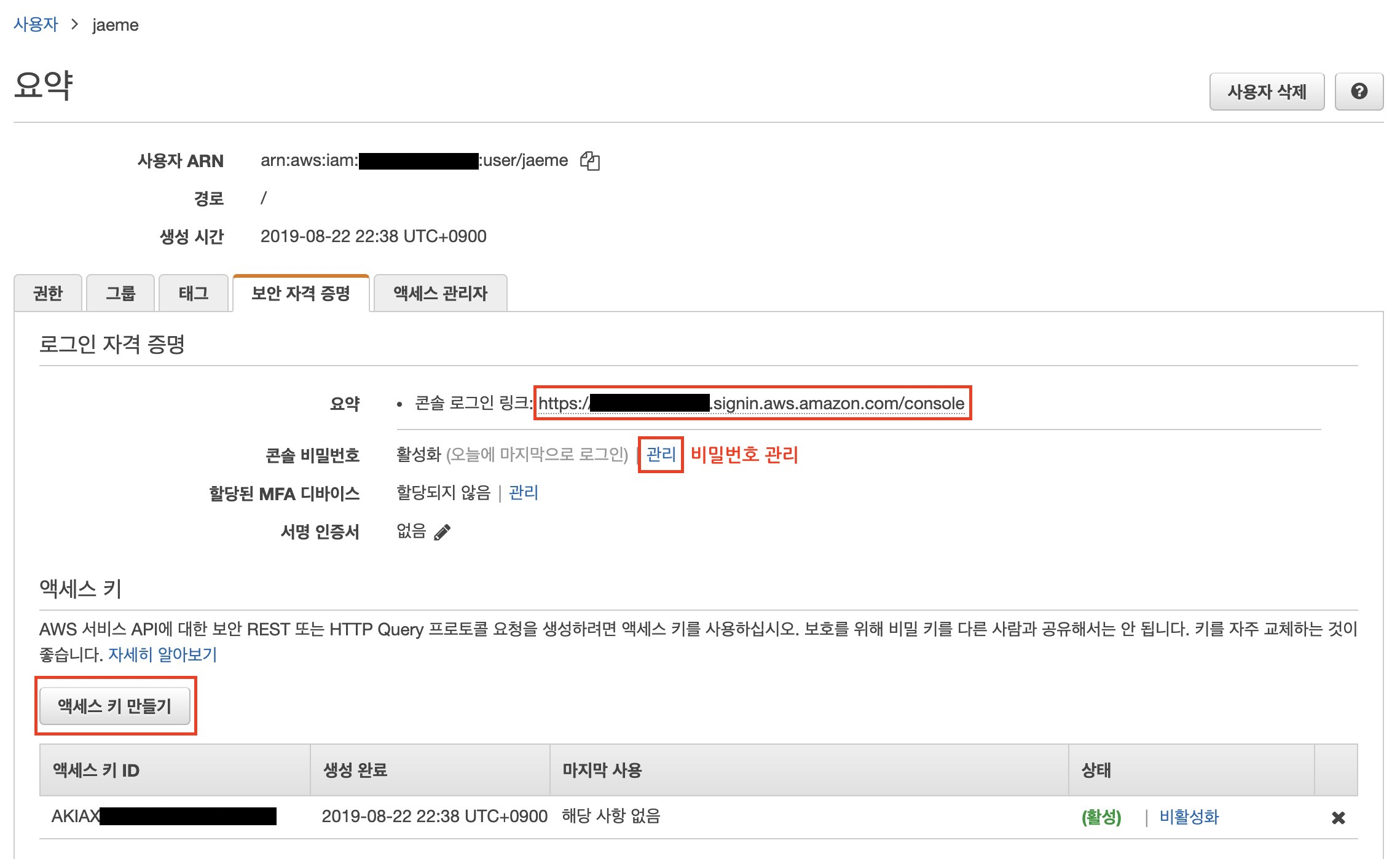

1-7. IAM 사용자 정보 변경

루트 사용자로 접속한 후에 IAM - 사용자 - (변경을 원하는 사용자) - 보안 자격 증명 탭에서 정보를 변경할 수 있어요.

사용자 비밀번호 변경, 액세스 키 생성/삭제/활성/비활성, CodeCommit 자격 증명 생성이 가능해요.

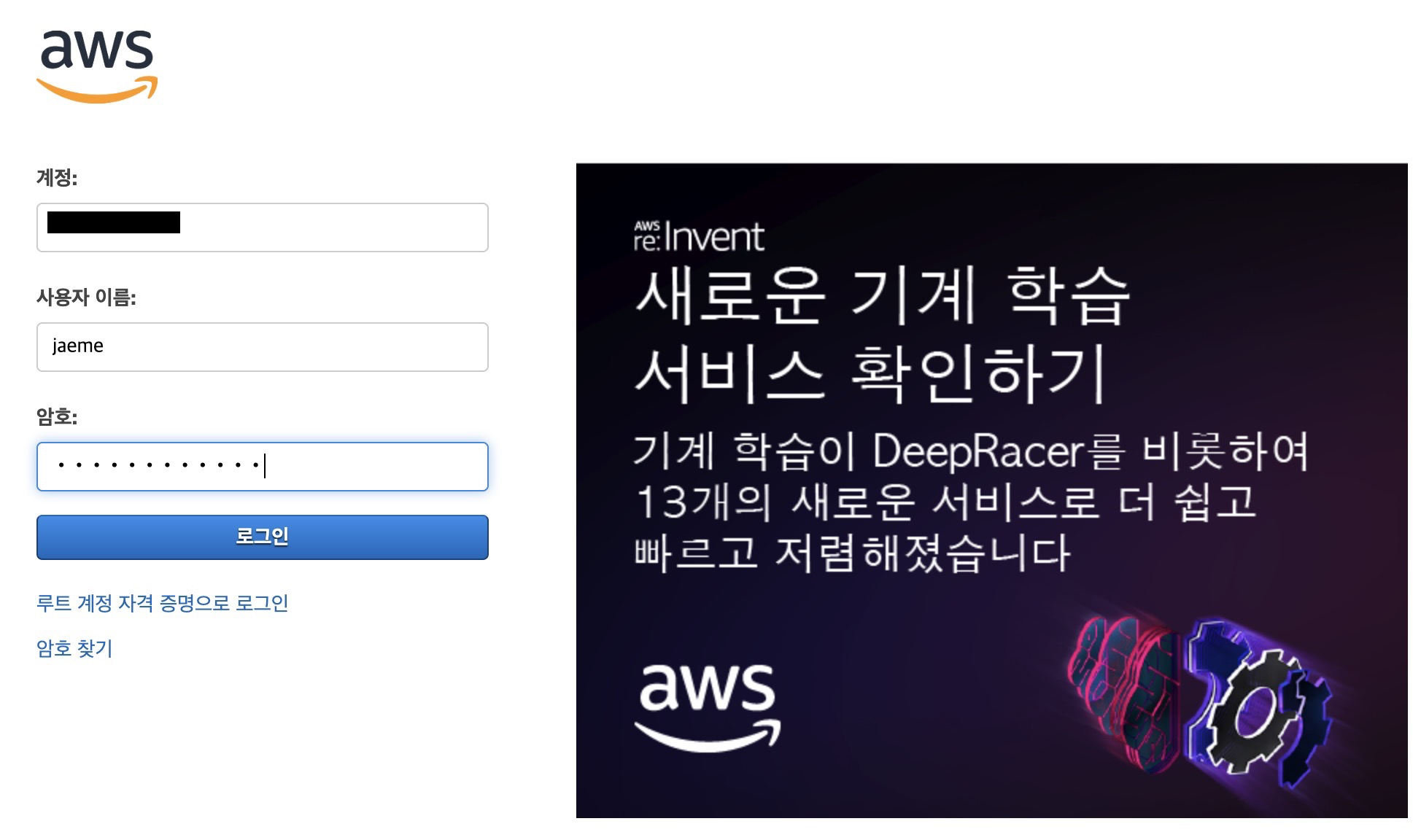

1-8. 콘솔 로그인

위에서 확인한 콘솔 로그인 링크에 접속해볼게요.

1-9. 서비스 사용 시도

EC2 대시보드를 확인해보면 아무 권한을 주지 않았기 때문에 아무 것도 할 수가 없어요.

2-1. 새로운 그룹 생성

이번엔 그룹 생성을 해보려고 해요.

예를 들어 서버 개발자 그룹에 EC2권한, RDS권한을 추가해놓으면,

서버 개발자 사용자를 추가할 경우 미리 생성한 그룹만 연결해주면 해당 권한을 그대로 사용할 수 있어요.

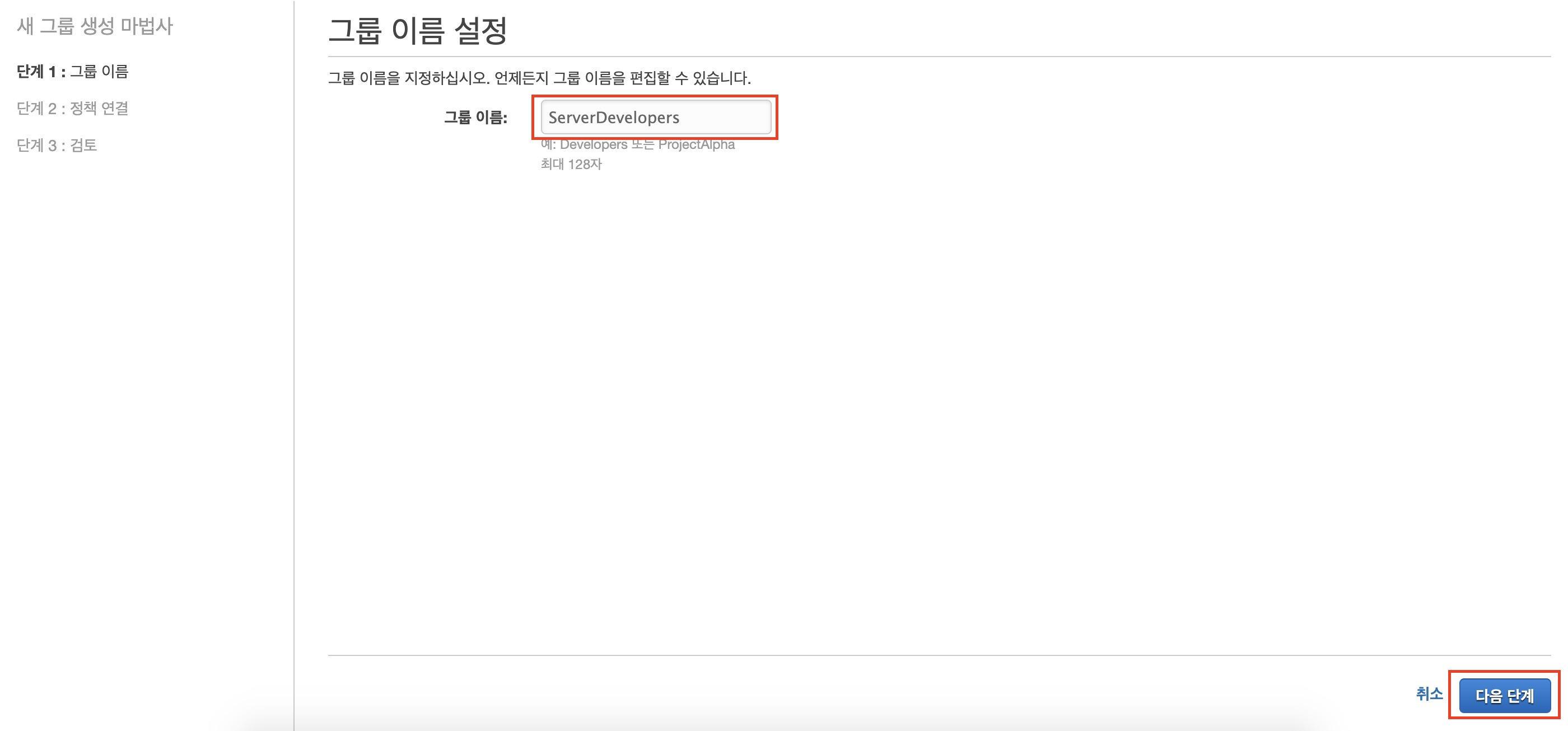

2-2. 그룹명

구분하기 쉬운 그룹 이름으로 정할게요.

예시로 서버 개발자 그룹을 생성해볼게요.

2-3. 정책 연결

서버 개발자가 기본적으로 EC2를 사용할 수 있도록 정책을 연결할게요.

2-4. 최종 생성

2-5. 그룹에 사용자 추가

2-6. 사용자 선택

2-7. 권한 확인

그룹에 추가한 사용자로 로그인하여 EC2에 권한이 부여됬는지 확인하면 끝이에요.

'Cloud > AWS' 카테고리의 다른 글

| AWS RDS 외부 접속 (0) | 2019.08.25 |

|---|---|

| AWS RDS 인스턴스 생성 (0) | 2019.08.25 |

| AWS EC2 접속 for Linux / Mac / Windows (0) | 2019.08.17 |

| AWS EC2 IP 고정 (탄력적 IP EC2 연결) (0) | 2019.08.17 |

| AWS EC2 인스턴스 생성 (0) | 2019.08.14 |